Giới thiệu: 500 tỷ đô la đi đâu?

Vào tháng 2 năm 2025, một sự kiện nghiêm trọng đã xảy ra trong lịch sử tiền mã hóa: Giải pháp ký đa chữ ký đáng tin cậy nhất trong ngành, Safe (Wallet), đã mất 1.6 tỷ đô la trong một cuộc tấn công phía trước, không phải do một lỗ hổng zero-day sâu sắc hay sự đột phá trong tính toán lượng tử, mà là do một vấn đề tồn tại từ khi tự mã hóa ra đời: sự yếu kém của giao diện tương tác mà người dùng thao tác với khóa.

Kể từ năm 2020, hơn 500 tỷ đô la đã biến mất từ những ví được cho là an toàn, các cuộc tấn công của hacker dường như giống nhau: chuỗi khối không bị xâm phạm, mật mã không bị bẻ khóa, nhưng tài sản thì biến mất một cách bí ẩn, sự thật khó chấp nhận là: ví "an toàn" thực chất không an toàn - ổ khóa đã đủ chắc chắn, nhưng chúng ta thường đứng sai cửa.

Giả sử vấn đề không nằm ở việc bảo vệ an toàn, mà là ở kiến trúc cơ sở nền tảng?

Một, tài sản trên chuỗi, khóa trong ví

Sửa chữa khái niệm "ví"

Trước tiên, hầu hết mọi người không nhận ra: tài sản mã hóa không được lưu trữ trong ví, Bitcoin của bạn không ở trên Ledger, Ethereum của bạn cũng không ở trên MetaMask.

Tài sản mã hóa tồn tại trên blockchain, đây là một "kho" không thể phá hủy và minh bạch, tính xác thực của tài sản mã hóa có thể được xác minh, nhưng không tồn tại trong bất kỳ ví nào, kho blockchain là hoàn hảo - tin tặc không thể tấn công, không thể thay đổi, tồn tại mãi mãi, trong khi ví của bạn lưu trữ chùm chìa khóa để mở kho, chứ không phải tài sản bản thân.

Hiểu được điều này, sẽ định hình lại nhận thức về an ninh của chúng ta:

Kho (The Vault): Tài sản sống trong kho blockchain - phân tán trên hàng ngàn nút, được bảo vệ bởi sự đồng thuận toán học.

Khóa / Khóa riêng (Private Key): Cách duy nhất để mở kho - dãy ký tự này một khi bị rò rỉ, sẽ mất quyền kiểm soát tuyệt đối đối với tài sản.

Khóa công khai / Địa chỉ (Public Address): Số nhà của tài sản trên blockchain - có thể chia sẻ an toàn, giống như một địa chỉ email.

Chữ ký số (Digital Signature): Ủy quyền không thể giả mạo - chứng chỉ toán học cho phép giao dịch được thực hiện.

Giao dịch (Transaction): Lệnh đã ký, từ đó tài sản có thể được chuyển nhượng.

Hiểu được logic này, những thách thức về an ninh mà ví đang đối mặt trở nên rõ ràng vô cùng: tài sản trong blockchain rất an toàn, và mỗi cuộc tấn công mạng, mỗi vụ đánh cắp, mỗi thiệt hại - đều vì: có người đã lấy được chìa khóa thông qua lỗ hổng.

Câu hỏi đã thúc đẩy sự tiến hóa của ví trong 15 năm, đơn giản mà phức tạp: làm thế nào để bảo vệ khóa?

Hai, tiến hóa công nghệ quản lý khóa thế hệ thứ tư

Lịch sử ví mã hóa, về bản chất, chính là lịch sử ẩn giấu khóa, sự đổi mới trong công nghệ ví đều học hỏi từ những thất bại của các thế hệ trước, nhưng không thể tránh khỏi việc giới thiệu các lỗ hổng mới, có lẽ đã đến lúc ngăn chặn vấn đề từ thiết kế kiến trúc.

Thế hệ đầu tiên: ví phần mềm / ví nóng (2009 đến nay)

Giải pháp ban đầu hợp lý nhưng lỗi thời: mã hóa khóa sau đó ẩn nó bằng mật khẩu, ví phần mềm lưu trữ khóa riêng của người dùng trên thiết bị của họ, lưu giữ dưới dạng cụm từ ghi nhớ (12 hoặc 24 từ), người dùng thường xuyên được nhắc nhở ghi cụm từ ghi nhớ ra giấy, bảo quản cẩn thận, và luôn giữ an toàn.

Phương pháp này có vẻ đơn giản, nhưng thực tế đầy lỗ hổng, phần mềm có thể bị tin tặc tấn công, máy tính có thể nhiễm virus, phần mềm độc hại trên clipboard có thể thay đổi địa chỉ, trang web lừa đảo có thể đánh cắp cụm từ ghi nhớ, và tiện ích mở rộng trình duyệt cũng có thể bị tấn công, hiện nay, lỗ hổng trong ví phần mềm đã gây thiệt hại hàng tỷ đô la cho người dùng, và những thiệt hại này vẫn đang gia tăng hàng ngày.

Khóa tồn tại trong phần mềm, rất dễ bị tổn thương.

Thế hệ thứ hai: ví phần cứng / ví lạnh (2014 đến nay)

Phản ứng của ngành này là cách ly vật lý (Isolation), các ví phần cứng như Ledger và Trezor tách khóa ra khỏi mạng, lưu trữ trong phần cứng chuyên dụng, không tiếp xúc với internet, khóa nằm trong chip an toàn, ký giao dịch bên trong thiết bị, không bị phơi bày trước các rủi ro an ninh của phần mềm độc hại.

Nhưng những rắc rối mới nảy sinh, ví phần cứng rất bất tiện - hãy tưởng tượng việc mang theo thiết bị USB để mua cà phê, chúng có thể bị mất, bị đánh cắp hoặc hư hỏng trong cuộc sống hàng ngày, các cuộc tấn công chuỗi cung ứng (Supply Chain Attack) có thể cài mã độc trước khi thiết bị đến tay người dùng, sự cố rò rỉ thông tin người dùng của Ledger đã phơi bày hàng triệu địa chỉ người dùng, có nghĩa là tin tặc có thể chuyển đổi cuộc tấn công từ trực tuyến sang ngoại tuyến.

Sự cách ly thực sự có thể mang lại sự an toàn, nhưng đã hy sinh tính khả dụng.

Thế hệ thứ ba: ví tính toán an toàn đa bên (MPC) (2018 đến nay)

Ví tính toán an toàn đa bên đã thử một cách tiếp cận khác: chia khóa thành các mảnh, không có một bên tham gia nào nắm giữ khóa hoàn chỉnh, nhiều bên tham gia phải hợp tác để ký giao dịch, nhưng khóa chưa bao giờ được tái cấu trúc hoàn chỉnh ở một nơi.

Khách hàng tổ chức rất hài lòng, họ cuối cùng có thể kiểm soát ví của công ty mà không có rủi ro cụm từ ghi nhớ, nhưng MPC cũng đã tái đưa vào thế giới mã hóa những gì mà thế giới này đã cố gắng loại bỏ: sự tin tưởng, người dùng phải dựa vào các nhà cung cấp dịch vụ lưu ký, họ có thể thông đồng, biến mất, bị tin tặc tấn công, hoặc từ chối cung cấp dịch vụ cho bạn.

Ngày 14 tháng 10 năm 2025, nhà cung cấp ví MPC Privy đã ngừng hoạt động trong 2 giờ do vấn đề tải mạng, khiến hàng trăm ngàn người dùng ví Privy không thể thực hiện giao dịch, ngoài ra, triển khai ví MPC tương đối phức tạp, chi phí cao, và cuối cùng, việc giao phó các mảnh khóa cho người khác, giờ đây, ngày càng nhiều cơ quan quản lý bắt đầu coi ví MPC là một hình thức lưu ký một phần, không phải là tự lưu ký thực sự.

Tin tưởng phân tán mặc dù tốt hơn một chút so với tin tưởng tập trung, nhưng vẫn phụ thuộc vào sự tin tưởng vào con người.

Thế hệ thứ tư: ví Passkey (2024 đến nay)

Thế hệ thứ tư của ví đã thực hiện một sự thay đổi kiến trúc căn bản, nó không còn ẩn giấu hay phân chia khóa, mà là niêm phong khóa trong chip an toàn của thiết bị của bạn - cùng loại phần cứng bảo vệ Apple Pay và Google Pay, khóa tồn tại nhưng sẽ không bao giờ bị trích xuất, xuất khẩu hay đánh cắp, nó chỉ có thể được sử dụng khi người dùng xác thực sinh trắc học.

Không có cụm từ ghi nhớ, không có thiết bị phần cứng, không có bên thứ ba.

Dòng thời gian tiến hóa

2009: Những ví Bitcoin đầu tiên, lưu trữ khóa cục bộ

2014: Ledger ra mắt ví phần cứng tiêu dùng đầu tiên

2018: Công nghệ MPC bắt đầu được áp dụng cho các tổ chức

2025: Ví Passkey đầu tiên dành cho doanh nghiệp (zCloak.Money) ra mắt

2025 ~ 2027: Bắt đầu chuyển đổi quy mô lớn sang ví Passkey

Mỗi thế hệ ví đều giải quyết các thiếu sót chính của thế hệ trước, nhưng đồng thời cũng mang lại những vấn đề mới, người dùng luôn phải chọn giữa an ninh và tiện lợi, trong khi ví Passkey là giải pháp đầu tiên có thể cung cấp cả hai.

Ba, thiếu sót chết người - giao diện yếu

Ngành này có một sự thật khó nói: ba thế hệ ví đều chia sẻ một lỗi chết người không liên quan đến lưu trữ khóa.

Dù người dùng sử dụng ví phần mềm, ví phần cứng, hay giải pháp tính toán đa bên (MPC), đều phải truy cập thông qua cơ sở hạ tầng Web2:

Giao diện trước / ứng dụng được lưu trữ trên máy chủ tập trung (có thể bị chiếm đoạt)

DNS có thể bị rò rỉ (hướng người dùng đến trang web giả mạo)

Tiện ích mở rộng trình duyệt có thể bị thay thế (thay bằng phiên bản độc hại)

Giao diện web có thể bị lừa đảo (bản sao hoàn hảo có thể đánh cắp khóa của người dùng)

Cuộc tấn công Safe (Wallet) trị giá 1,6 tỷ đô la đã chứng minh điều này hoàn toàn, nếu giao diện được sử dụng để truy cập ví có thể bị tấn công, thì việc lưu trữ khóa an toàn đến đâu cũng không có ý nghĩa.

Vấn đề hiện tại trong ngành là:

Thế hệ đầu tiên của ví phần mềm: cụm từ ghi nhớ được mã hóa bằng công nghệ quân sự, nhưng được truy cập thông qua tiện ích mở rộng trình duyệt hoặc ứng dụng được phân phối bởi máy chủ tập trung và tự động cập nhật.

Thế hệ thứ hai của ví phần cứng: khóa của bạn được lưu trữ trong phần cứng an toàn không thể phá vỡ, nhưng được quản lý bởi phần mềm máy tính tải xuống từ một trang web có thể bị rò rỉ.

Thế hệ thứ ba của ví tính toán an toàn đa bên (MPC): khóa được phân tán cho nhiều bên tham gia bằng công nghệ mã hóa tiên tiến, nhưng cổng web do cơ sở hạ tầng truyền thống cung cấp kiểm soát.

Điều này giống như có một kho không thể bẻ khóa, nhưng lại có một cánh cửa bằng giấy.

Mỗi thế hệ ví đều say mê bảo vệ khóa, nhưng lại không bảo vệ giao diện tương tác mà người dùng truy cập, tin tặc rất thông minh, khi đội ngũ an ninh bận rộn tạo ra những ổ khóa tiên tiến hơn, kẻ tấn công đã trực tiếp thay thế cánh cửa.

Đây chính là điểm đau mà ví của thế hệ thứ tư giải quyết - nó có thể bảo vệ khóa và giao diện tương tác cùng một lúc.

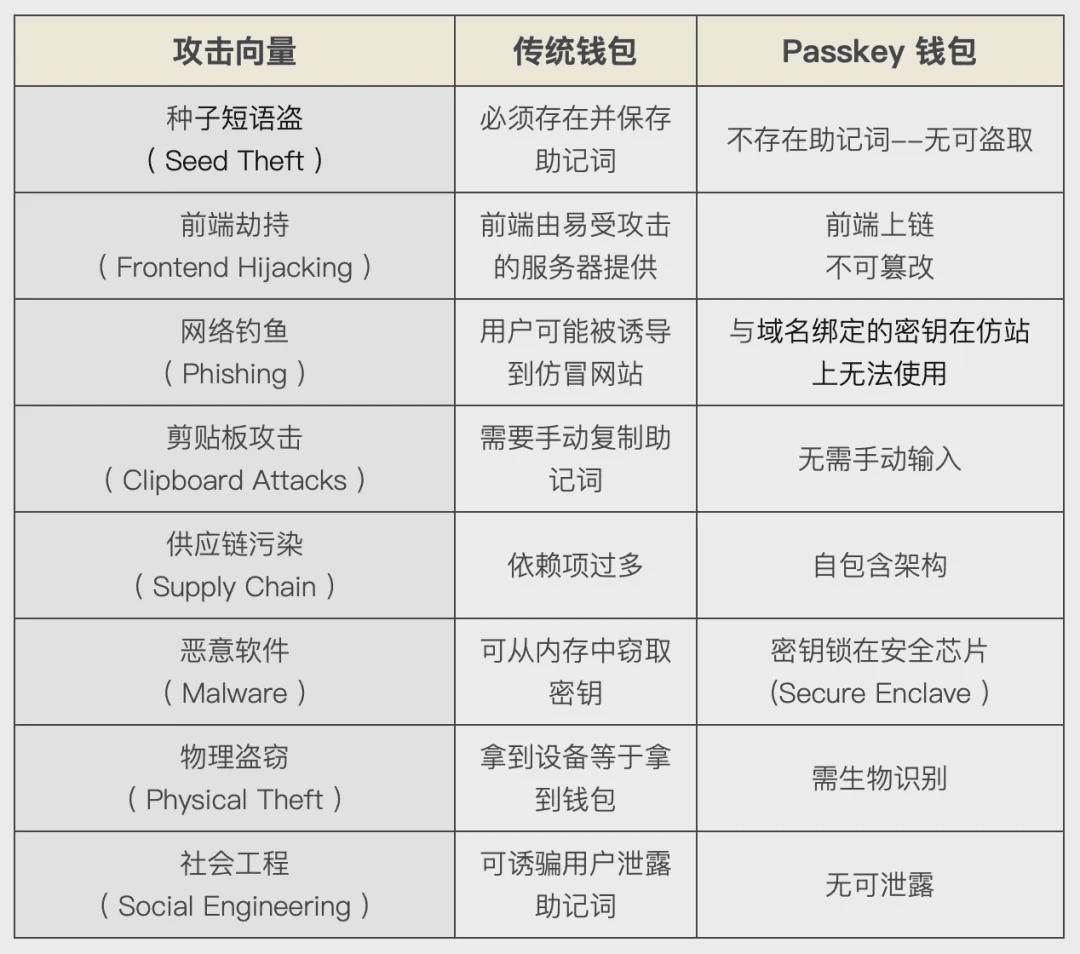

Bốn, tổng hợp các mô hình tấn công ví

Để hiểu tại sao ví Passkey là cách mạng, trước tiên cần hiểu cách tài sản mã hóa bị đánh cắp, thông qua việc khai thác các điểm yếu kiến trúc cụ thể, các cuộc tấn công này có thể được chia thành bốn loại.

Tấn công giao diện / trước (Frontend / Interface Attacks)

Cuộc tấn công phá hoại nhất, mục tiêu không phải là blockchain hay ví - mà là giao diện, việc chiếm đoạt DNS sẽ hướng người dùng đến một trang giả mạo hoàn toàn giống hệt, cuộc tấn công Safe (Wallet) được đề cập trước đó hoạt động theo cách này: kẻ tấn công xâm nhập vào giao diện mạng và chèn mã độc, khi người dùng ký giao dịch mà họ nghĩ là bình thường, họ bị xóa sạch ví.

Các cuộc tấn công qua tiện ích mở rộng trình duyệt cũng rất tinh vi, thông qua việc xâm nhập tài khoản của nhà phát triển và đẩy các bản cập nhật độc hại, hoặc khiến người dùng tải xuống các tập lệnh của hacker một cách vô tình, thay thế các tiện ích mở rộng an toàn bằng các biến thể độc hại, người dùng tin tưởng vào giao diện quen thuộc, nhưng không biết rằng mỗi giao dịch họ ký đều đang gửi tài sản cho kẻ tấn công.

Trộm cắp cụm từ ghi nhớ (Seed Phrase Theft)

Bảo vệ hàng tỷ đô la tài sản mã hóa bằng 12 hoặc 24 từ, thực sự rất mong manh, các phương pháp tấn công bao gồm:

Trộm cắp vật lý: chụp ảnh hoặc đánh cắp cụm từ ghi nhớ đã viết.

Trộm cắp kỹ thuật số: Phần mềm độc hại quét, nhận diện các mẫu cụm từ ghi nhớ cụ thể.

Xác thực xã hội: Giả mạo dịch vụ khách hàng hoặc hỗ trợ kỹ thuật, dụ dỗ người dùng "xác thực" cụm từ ghi nhớ của họ.

Máy tạo cụm từ ghi nhớ giả mạo: tạo ra các cụm từ ghi nhớ đã xác định trước, dễ bị tấn công.

Một khi cụm từ ghi nhớ bị rò rỉ, có nghĩa là mất mát hoàn toàn, vĩnh viễn, không thể phục hồi, không thể hòa giải, không thể thu hồi.

Các hoạt động lừa đảo (Phishing Operations)

Lừa đảo mã hóa đã phát triển thành hệ thống lừa đảo công nghiệp, các thủ đoạn phổ biến bao gồm:

Lừa đảo ủy quyền (Approval Phishing): dụ dỗ người dùng cấp quyền vô hạn cho token.

Airdrop giả mạo: tạo cảm giác cấp bách, khiến người dùng lơ là.

Trang web giả mạo: sao chép 1:1 giao diện của các trang web DeFi phổ biến, đánh cắp thông tin đăng nhập và cụm từ ghi nhớ của người dùng.

Trong thế giới mạng, việc bắt chước hoàn hảo thực sự có chi phí thấp đến không đáng kể, chuyên gia cũng có thể bị lừa.

Ô nhiễm chuỗi cung ứng (Supply Chain Compromises)

Các hệ thống phần mềm hiện đại phụ thuộc lẫn nhau, có nghĩa là vô số cơ hội tấn công, một gói npm bị rò rỉ (thư viện phụ thuộc JavaScript) có thể ảnh hưởng đến hàng nghìn ví, cập nhật firmware ví phần cứng có thể giới thiệu backdoor, mã độc có thể ẩn náu trong các phụ thuộc đa lớp chỉ được kích hoạt sau nhiều tháng cài đặt.

Cuộc tấn công Ledger Connect Kit là một ví dụ điển hình: một thư viện bị ô nhiễm cùng lúc ảnh hưởng đến nhiều ứng dụng DeFi, dẫn đến việc các ví trong toàn hệ sinh thái bị xóa sạch.

Năm, sự ra mắt của ví Passkey

Passkey là gì?

Passkey không phải là một loại công nghệ mã hóa mới lạ, chúng là hệ thống xác thực danh tính kỹ thuật số tương lai mà Apple, Google và Microsoft đã đầu tư hàng tỷ đô la, khi người dùng sử dụng FaceID để mở khóa iPhone, sử dụng TouchID để đăng nhập GitHub, hoặc sử dụng Windows Hello để truy cập hệ thống, thực tế họ đang sử dụng Passkey.

Hiện nay, các gã khổng lồ hàng đầu trong lĩnh vực công nghệ và tài chính toàn cầu đã áp dụng hệ thống này, Binance, Coinbase và PayPal sử dụng Passkey để bảo vệ hàng triệu tài khoản, Amazon, Google và Microsoft đã đặt nó làm tiêu chuẩn an toàn, công nghệ dựa trên tiêu chuẩn WebAuthn / FIDO2 này đã được hàng tỷ người dùng thử nghiệm thực tế.

Bước đột phá mới trong việc áp dụng công nghệ trưởng thành vào ví mã hóa.

Passkey làm thế nào để định hình lại mô hình an ninh:

Xác thực sinh trắc học: khuôn mặt hoặc vân tay của người dùng trở thành cách duy nhất để truy cập.

Liên kết tên miền an toàn: mỗi Passkey đều liên kết với một tên miền cụ thể, do đó làm cho việc lừa đảo mạng về mặt toán học trở nên không thể.

Không có bí mật chia sẻ: khác với mật khẩu hoặc cụm từ ghi nhớ, Passkey sẽ không bao giờ rời khỏi thiết bị của người dùng.

Hỗ trợ phần cứng: khóa nằm trong chip an toàn của thiết bị (Secure Enclave), chính là chip bảo vệ chứng từ thanh toán.

Khi Apple thiết lập Passkey là tiêu chuẩn trong iOS 16, họ không chỉ cải thiện mật khẩu - mà là hoàn toàn loại bỏ mật khẩu, cuộc cách mạng tương tự đang gia nhập lĩnh vực tiền điện tử.

Kiến trúc hoàn chỉnh (The Complete Architecture)

Việc triển khai ví Passkey hiện đại kết hợp ba lớp chính, chúng hợp tác với nhau để tạo ra mức độ an toàn chưa từng có.

Lớp 1: Passkey trong chip an toàn

Khóa riêng được tạo ra trong chip an toàn của thiết bị, tồn tại mãi mãi, nó không được lưu trữ trong phần mềm, thậm chí người dùng cũng không thể truy cập, chức năng duy nhất của nó là ký giao dịch khi người dùng xác thực danh tính.

Lớp 2: Giao diện không thể thay đổi (Immutable Frontend)

Giao diện ví Passkey không còn được cung cấp bởi máy chủ web truyền thống, mà toàn bộ giao diện được triển khai trên chuỗi, giao diện này không thể thay đổi, không thể thay thế - giống như chính blockchain, nó là vĩnh cửu.

Lớp 3: Thực thi trực tiếp trên chuỗi (Direct Blockchain Execution)

Giao dịch trực tiếp từ thiết bị được xác thực đến blockchain, không có máy chủ trung gian, không có API khóa, không có cơ sở hạ tầng tập trung nào có thể bị tấn công.

Ứng dụng thực tế

Hiện tại có các đội ngũ đang khám phá ví Passkey, nhưng zCloak.Money đã tiên phong thực hiện kiến trúc hoàn chỉnh:

Passkey thực hiện xác thực

ICP xây dựng giao diện trước trên chuỗi

Chuẩn hóa mật mã chuỗi khóa (Chain-key Cryptography) hỗ trợ đa chuỗi

Hệ thống này đã được triển khai và đưa vào sử dụng thực tế.

Giao diện không thể thay đổi quan trọng

Điểm tinh tế trong việc kết hợp Passkey với giao diện không thể thay đổi là nó giải quyết vấn đề ở cả hai đầu của hệ thống an ninh, ví truyền thống, ngay cả khi khóa an toàn đến đâu, vẫn có thể sụp đổ hoàn toàn vì giao diện truy cập bị chiếm đoạt, ví Passkey sử dụng giao diện web truyền thống vẫn dễ bị đe dọa bởi việc chiếm đoạt DNS hoặc xâm nhập máy chủ.

Nhưng, khi giao diện tự nó nằm trên blockchain - không thể thay đổi, có thể xác minh và vĩnh viễn - thì không còn gì để chiếm đoạt, ví mà người dùng thấy và thao tác chính là một phần của giao thức.

Sự kết hợp của công nghệ này đã tạo ra kết quả chưa từng có: một ví không thể bị bẻ khóa, không dựa vào việc phòng thủ mạnh mẽ hơn, mà là hoàn toàn loại bỏ các cổng tấn công.

Sáu, đổi mới kiến trúc miễn dịch

Ví Passkey không chỉ chống lại các cuộc tấn công - mà còn khiến hầu hết các cuộc tấn công về logic trở nên không thể, an ninh không được thực hiện bằng cách xây dựng bức tường kiên cố, mà là thông qua miễn dịch kiến trúc.

Nguyên lý công nghệ

Sự miễn dịch này có nguồn gốc từ sự khác biệt kiến trúc cơ bản:

Passkey không thể bị trích xuất hay sao chép, khóa riêng được tạo ra và liên kết vĩnh viễn trong chip an toàn, không có hàm nào có thể trích xuất, không có API nào có thể đọc nó, ngay cả khi có quyền truy cập tối cao của thiết bị (Root Access) cũng không thể truy cập được.

Xác thực sinh trắc học được thực hiện tại chỗ, dữ liệu khuôn mặt hoặc vân tay sẽ không bao giờ rời khỏi thiết bị của người dùng, chip an toàn xác thực đặc điểm sinh trắc học của người dùng, chỉ cho phép ký khóa khi khớp, không liên quan đến yêu cầu mạng, xác thực bên ngoài và các bề mặt tấn công.

Liên kết tên miền ngăn chặn việc chuyển hướng, mỗi Passkey đều được mã hóa liên kết với một tên miền cụ thể, ngay cả khi kẻ tấn công tạo ra một bản sao hoàn hảo của trang web, Passkey đó cũng không thể hoạt động ở đó, cuộc tấn công thực tế trở nên không thể.

Giao diện không thể thay đổi không thể bị chiếm đoạt, khi giao diện ví tồn tại như một giao thức blockchain thay vì lưu trữ web truyền thống, thì không có máy chủ nào để tấn công, không có DNS nào để chiếm đoạt, không có CDN nào để ô nhiễm, giao diện này giống như bản thân blockchain, không thể thay đổi.

Bảy, thời khắc Tesla

Cũng như Tesla không chế tạo ra động cơ xăng tốt hơn, mà hoàn toàn loại bỏ nhu cầu về xăng, ví Passkey đã không còn cần cụm từ ghi nhớ.

Mô hình lật đổ

Mô hình cách mạng công nghệ có thể được theo dõi, ban đầu, nó không được coi trọng ("Tại sao cần ô tô khi ngựa đã chạy tốt?") sau đó, nó được coi là không thực tế ("Xe điện sạc ở đâu?") cuối cùng, nó trở thành tiêu chuẩn mới cho sức mạnh đột phá ("Bạn vẫn sử dụng xăng à? Thật nguyên thủy!").

Chúng ta đang ở một thời điểm chuyển giao, ví Passkey đang chuyển từ công nghệ đổi mới sang hàng hóa thiết yếu.

Triển vọng ứng dụng

Hiện tại, những người dùng sớm - các doanh nghiệp bản địa mã hóa và các kho bạc tổ chức có tầm nhìn - đang chuyển sang ví Passkey, đạt được lợi thế cạnh tranh thông qua an ninh và khả năng vận hành xuất sắc.

1 ~ 2 năm sau: Doanh nghiệp bắt đầu áp dụng rộng rãi ví Passkey, khi các cuộc tấn công mạng lớn tiếp tục tấn công các ví truyền thống, các công ty bảo hiểm bắt đầu yêu cầu sử dụng ví Passkey như một điều kiện bảo hiểm, ban giám đốc bắt đầu chất vấn tại sao kho của họ không sử dụng "ví an toàn nhất".

3 ~ 5 năm sau: Sự chấp nhận chính thống, việc sử dụng cụm từ ghi nhớ trở thành một tín hiệu nguy hiểm, giống như sử dụng mật khẩu mà không sử dụng xác thực hai yếu tố (2FA), người dùng mới hoàn toàn bỏ qua cụm từ ghi nhớ, trực tiếp sử dụng Passkey.

Tương lai: cụm từ ghi nhớ sẽ biến mất, giống như modem quay số hoặc đĩa mềm, chúng ta từng sử dụng 24 từ viết trên giấy để bảo vệ hàng tỷ đô la ý tưởng, sẽ trở nên vô lý như việc giấu tiền dưới đệm.

Sự thật rõ ràng

Mỗi cuộc cách mạng công nghệ đều tuân theo mô hình này: kháng cự, chấp nhận, thống trị, từ điện tín đến điện thoại, từ phim ảnh đến kỹ thuật số, từ động cơ đốt trong đến xe điện, công nghệ xuất sắc không thắng bằng những cải tiến dần dần, mà là làm cho công nghệ tiền nhiệm hoàn toàn lỗi thời.

Ví Passkey không chỉ là một bước, nó cũng là sự chuyển mình trong mô hình an toàn tài sản kỹ thuật số.

Kết luận: Thời điểm quyết định

Giải pháp đã ở ngay trước mắt.

Sau khi mất 50 tỷ đô la, ngành công nghiệp mã hóa đang đứng trước một ngã tư, tiếp tục phát triển trong cùng một kiến trúc dễ bị tấn công - lắp đặt khóa vững chắc hơn trên cánh cửa bằng giấy - hoặc chấp nhận sự thay đổi trong cách suy nghĩ về an ninh ví.

Ví Passkey đại diện cho sự chuyển biến này, không phải bằng cách tối ưu hóa từng phần, mà là thông qua cách mạng kiến trúc.

Các gã khổng lồ công nghệ đã xác nhận rằng Passkey là phương thức xác thực tương lai, các triển khai mã hóa đầu tiên: zcloak.money đã ra mắt, chứng minh rằng an toàn và tiện lợi không phải là mâu thuẫn.

Cách mạng công nghệ tuân theo một mô hình có thể dự đoán, công nghệ có vẻ cách mạng hôm nay, có thể trở thành tiêu chuẩn vào ngày mai, vấn đề không phải là liệu ví Passkey có trở thành quy chuẩn hay không, mà là khi nào nó sẽ trở thành quy chuẩn.

Thời khắc Tesla cho ví mã hóa đã đến.

Câu hỏi duy nhất là: bạn đã sẵn sàng chưa?

#zCloakNetwork #Passkey钱包 #ICP生态 #特斯拉

Nội dung IC mà bạn quan tâm

Tiến bộ công nghệ | Thông tin dự án | Sự kiện toàn cầu

Theo dõi và quan tâm đến kênh IC Binance

Nắm bắt thông tin mới nhất